هراس روبات سبز پوش گوگل : با ZitMo آشنا شوید

هر روزه شاهد طیف جدیدی از حملات بدافزارها علیه سیستم های کامپیوتری هستیم . راه های نفوذ خیلی سخت تر شده اند ، اما هکرها نیز روز به روز حرفه ای تر میشوند و روش های بهتر و هوشمندانه تری را ابداع میکنند تا از منافذ و آسیب پذیری های موجود در سیستم های نرم افزاری بهره ی کامل ببرند .

اما در چند سال گذشته این تهدیدات از حیطه کامپیوترها نیز پا را فراتر گذاشته اند و به سیستم عامل دستگاه های همراه نظیر موبایل ها و تبلت ها نیز نفوذ کرده اند . اما چرا هکرها به سیستم عامل های مربوط به دستگاه های همراه نیز توجه نشان میدهند ؟ خب ، کاملا واضح است . هر جا که خیل عظیمی از کاربران وجود داشته باشد میتواند یک بازار خوب برای هکرها و خلافکاران دنیای دیجیتال باشد . این روزها هم که همه افراد از کودکان گرفته تا سالخوردگان حداقل یک تلفن همراه دارند .

اما سیستم عامل دستگاه های همراه نیز عمدتا به دو دسته تقسیم میشوند .

1- سیستم عامل های متن بسته : مثل iOS شرکت اپل و ویندوز فون شرکت مایکروسافت . این دو سیستم عامل متن بسته هستند و کسی توانایی نگاه کردن به کد منبع آنها را ندارد . قوانین نظارتی بر اپلیکیشن هایی که روی این سیستم عامل ها نصب میشوند نیز تقریبا سخت تر است . مخصوصا در مورد iOS شرکت اپل که اجازه نصب اپلیکیشن های خارج از فروشگاه خود موسوم به App Store را به صورت عادی به کاربران خود نمیدهد . همچنین اپلکیشن های موجود در فروشگاه اپل به شدت کنترل میشوند . این محدودیت و نظارت شاید از لحاظ امنیتی کارآمد باشد ، اما برای کاربرانی که قصد نصب کردن اپلیکیشن های مختلف دارند مشکل ساز است .

2- سیستم عامل های متن باز : مسلما معروف ترین سیستم عامل موبایلی در این حیطه ، آندروید شرکت گوگل میباشد . شما میتوانید اپلیکیشن های دلخواه خود را از هر جا که خواستید ( چه فروشگاه اپلیکیشن های گوگل موسوم به Google Play و یا هر جای دیگر ) تهیه کرده و نصب کنید ، اما مسئولیت خطر آنها با شما خواهد بود . البته لازم به ذکر است که قوانین نظارتی بر اپلیکیشن های موجود در Google Play نیز وجود دارند اما نه به سفتی و سختی همتای اپلی خود .

همه این ها مقدمه ای بود تا شما را با بدافزاری قدرتمندی به نام ZitMo آشنا کنیم . پس با گویا آی تی همراه باشید …….

اول از همه باید بگوییم مطالبی که در ادامه میخوانید ، جمع آوری اطلاعات و یافته های مربوط به این بدافزار در طی دو سال گذشته است که سعی شده دید خوبی به شما بدهد .

ابتدا نام ZitMo به چه معناست ؟ این نام اختصار ZeuS in the Mobile میباشد . این بدافزار که سیستم های mTAN را هدف قرار میدهد ، اواخر سپتامبر سال 2010 کشف شد .

اما شاید حالا بپرسید که سیستم mTAN چیست ؟ به زبان ساده : کلمه ی عبور یک بار مصرف . TAN اختصار Transaction Authentication Number میباشد که به معنای ” شماره احراز هویت تراکنش ” است . این سیستم در واقع لایه دوم امنیت است که جایگزین روش سنتی تصدیق هویت با استفاده از یک کلمه عبور ثابت میشود .

هنگامی که این روش با فناوری موبایل ترکیب شود mTAN بوجود می آید . هنگامی که کاربر قصد انجام یک تراکنش را داشته باشد ، یک TAN توسط بانک مذکور تولید شده و بوسیله پیام کوتاه برای کاربر فرستاده میشود . این پیام کوتاه میتواند شامل اطلاعاتی در مورد تراکنش مذکور نیز باشد که به کاربر اجازه بررسی بیشتر در مورد تغییرات احتمالی را خواهد داد .

ZitMo ابتدا برای گوشی هایی با سیستم عامل Symbian کشف شد . سپس نسخه هایی نیز برای سیستم عامل ویندوز موبایل و گوشی های بلک بری بوجود آمدند . این چیز تعجب آوری نیست که ZitMo برای سیمبین و ویندوز موبایل ایجاد شده باشد . تعجب آورتر این است که این بدافزار برای گوشی های بلک بری نیز ایجاد شده بود . اما از همه شگفت انگیزتر این است که تا جولای 2011 حتی شواهدی که نشان دهنده وجود این بدافزار برای سیستم عامل آندروید باشد وجود نداشت . اما حالا باید به ZitMo خوش آمد بگویید !!!

اولین واقعیتی که باید به آن اشاره داشت این است که نسخه آندرویدی ZitMo با نسخه های مخصوص سیمبین ، ویندوز موبایل و بلک بری آن تفاوت زیادی دارد . قابلیت های نسخه مخصوص سیمبین ، ویندوز موبایل و بلک بری مشابه هم هستند که میتوان به مواردی از قبیل سیستم ” دستور و کنترل ( C&C ) ” شماره موبایل ، ارسال دستورات از طریق پیام کوتاه ، قابلیت فورواردینگ پیام های کوتاه دریافت شده از یک شماره خاص و قابلیت تغییر C&C اشاره کرد .

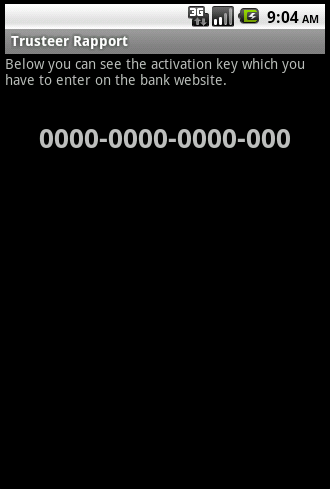

اما نسخه آندرویدی ZitMo در سال 2011 در مراحل ابتدای به سر میبرد . فایل اصلی APK این بدافزار 19 کیلوبایت حجم دارد و پس از نصب خود را به عنوان یک ابزار امنیتی از سوی شرکت امنیتی Trusteer معرفی میکند . در تصویر زیر آیکن این بدافزار در منوی اصلی را مشاهده میکنید :

{f0={SMS_sender_number}&b0={SMS_text}&pid={infected_device_ID

همانطور که در کد بالا مشاهده میکند ، سه نوع از اطلاعات در وب سرور راه دور آپلود میشوند .

1- شماره ارسال کننده پیام کوتاه

2- متن پیام کوتاه

3- شناسه یا ID دستگاه آلوده شده

اولین حمله ZitMo علیه دستگاه های آندرویدی احتمالا در اوایل جولای 2011 انجام شده است . شرکت کسپرسکی یکی از فایل های پیکربندی Win32 مربوط به این بدافزار را کشف کرده بود که پیشنهاداتی را به منظور خرید یک نرم افزار امنیتی جعلی به کاربر پیشنهاد میدهد .

در صورتی که کاربر سیستم عامل دیگری را انتخاب کند ، با پیغام ” سیستم عامل دستگاه موبایل شما نیازی به حفاظت اضافه ندارد ” مواجه میشود که مشکوک به نظر میرسد . این نشان میدهد که حمله مذکور تنها دستگاه های آندرویدی را هدف قرار میدهد .

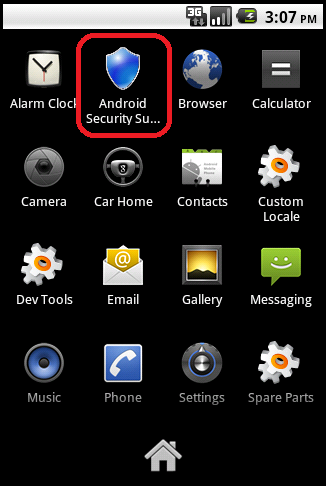

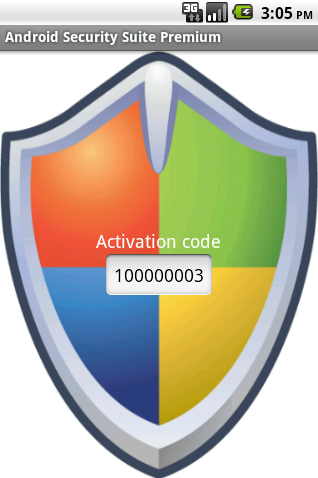

در تاریخ 4 ژوئن 2012 شرکت کسپرسکی نسخه ی جدیدی از این بدافزار را کشف کرد که توسط نرم افزارهای امنیتی کسپرسکی با نام HEUR:Trojan-Spy.AndroidOS.Zitmo.a شناسایی شده است . در این نسخه باز هم دزدی پیام های کوتاه دریافتی هدف سازندگان ZitMo میباشد که باز هم در یک وب سرور راه دور آپلود خواهند شد . آدرس این ریموت سرورها نیز در بدنه تروجان و به صورت رمزنگاری شده قرار گرفته است . پس از نصب شدن این بدافزار ، اپلیکیشنی جعلی به نام Android Security Suite Premium در منوی اصلی دستگاه شما قرار خواهد گرفت که در حقیقت هدفش همان دزدی پیام های کوتاه دریافتی است .

پس از اجرای این اپلیکیشن یک کد فعال سازی به شما داده خواهد شد .

همچنین لازم به ذکر است که این بدافزار قابلیت دریافت دستوراتی به منظور حذف خود از دستگاه آلوده ، فعال یا غیر فعال سازی خود و سرقت اطلاعات دستگاه را دارد . صادقانه باید گفت که اجرای دستورات دریافتی و دزدی پیام های کوتاه چیز تازه ای در بدافزارهای موبایل نیست . اما احساس میشود که چیزی بیش از این در پشت این فایل ها وجود دارد .

شرکت کسپرسکی شش آدرس C&C را شناسایی کرده است که از طریق آنها دستوراتی به ZitMo ارسال میشود . این آدرس ها عبارتند از :

android*****.com

android2u*****.com

androidve*****.net

android-s*****.net

soft2u*****.com

updatean*****.biz

با Whois گرفتن از پنج آدرس اول اطلاعات مفیدی به دست نمی آید . اما Whois مربوط به آدرس ششم اطلاعات خوبی به شما خواهد داد . این اطلاعات را در تصویر زیر مشاهده میکنید :

اگر به جستجو در گوگل برای آدرس ایمیل simonich@inbox.ru ادامه دهید ، به دامین های ثبت شده ی دیگری میرسید که با اطلاعاتی مشابه و در سال 2011 ثبت شده اند که این دامین ها در بانک اطلاعاتی مربوط به آدرس های C&C بدافزار ZeuS نیز وجود دارند .

با جمع بندی این اطلاعات میتوان به این نتیجه رسید که اپلیکیشن جعلی Android Security Suite Premium نیز نوع جدیدی از بدافزار ZitMo میباشد .

با تشکر مقاله ی واقعا پرمحتوایی بود!

ولی این چیز ها مشکلاتی هست که کسی که لذت یک سیستم اپن سورس رو چشیده رو از این سیستم منصرف نمی کنه.

ثانیا خود گوگل هم اعلام کرده که اندروید به هیچ برنامه امنیتی نیاز نداره! ولی خوب ضدش داره ثابت میشه.

به هر حال هیچ سیستم عاملی مثل اندوید این همه تغییر و تنوع نداره.