رمزنگاري اطلاعات در سازمان با IPsec

امروزه با رشد سريع تكنولوژي هاي اطلاعات و ارتباطات و آسيب پذيري هايي كه از اين رهگذر، جوامع بشري را تهديد مي كند، حفاظت و نگهداري از اطلاعات، امري بسيار مهم است كه بايد توجه زيادي به آن نمود.

معمولاً، اطلاعاتي كه بين سيستم ها در يك شبكه منتقل مي شود، اگر به صورت صحيح رمزگذاري نشود، به راحتي توسط نفوذگران، قابل شنود (Sniff) بوده و با توجه به حساسيت اطلاعات، ممكن است قشر گسترده اي از كاربران را تحت تأثير عوامل مخرب ناشي از دسترسي غير مجاز به آن ها قرار دهد. بنابراين، در اين مقاله سعي مي شود تا با آموزش تنظيمات IPsec كه اعمال آن، نقش مهمي در رمزنگاري اطلاعات در حال تبادل دارد، گام ارزنده اي در خصوص تأمين امنيت اطلاعات برداشته شود.

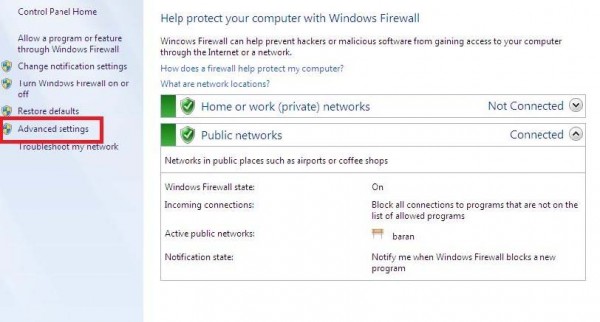

ابتدا از طريق Control Panel ويندوز، وارد قسمت Windows Firewall مي شويم:

سپس بر روي گزينه Advanced Settings از منوهاي سمت چپ صفحه كليك مي نماييم:

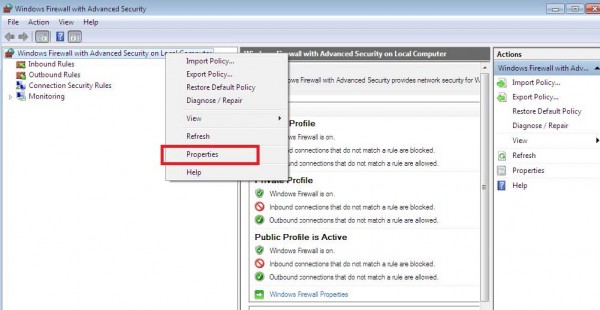

آنگاه بر روي گزينه on Local Computer Windows Firewall with Advanced Security راست كليك نموده و Properties را انتخاب مي كنيم:

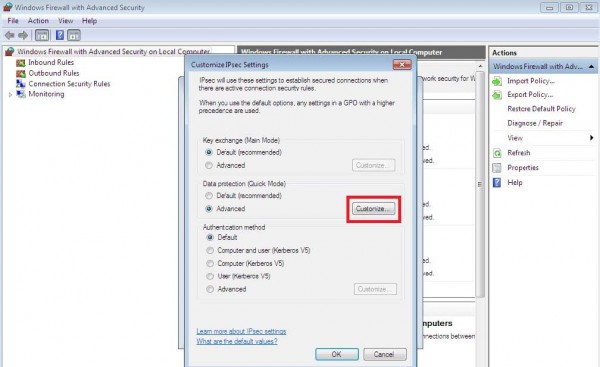

در داخل پنجره on Local Computer Windows Firewall with Advanced Security گزينه IPsec Settings را انتخاب كرده و در قسمت IPsec defaults بر روي دكمه Customize كليك مي نماييم:

از درون پنجره Customize IPsec Settings در قسمت Data protection (Quick Mode) گزينه Advanced را انتخاب كرده و بر روي دكمه Customize مقابل آن، كليك مي كنيم:

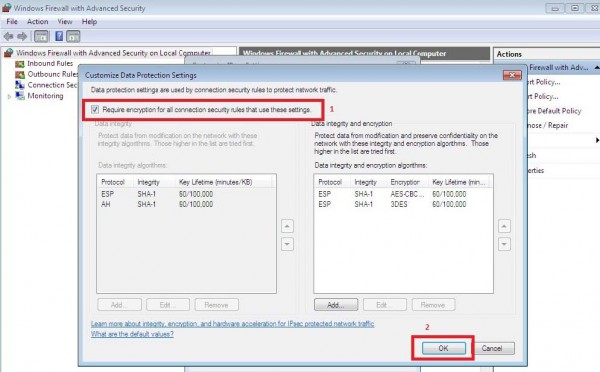

در قسمت Customize Data Protection Settings گزينه Require encryption for all connection security rules that use these settings را انتخاب مي كنيم:

لازم به ذكر است كه براي رمزنگاري اطلاعات، به صورت پيش فرض از الگوريتم كد گذاري استاندارد AES-128 استفاده مي شود كه اگر سرويس گيرنده (Client) يا سرويس دهنده (Server) اين سطح از رمزگذاري را پشتيباني نكند، از الگوريتم 3DES استفاده مي گردد.

سپس بر روي OK كليك مي نماييم. بدينوسيله IPsec پيش فرض ويندوز، جهت رمزگذاري داده ها ايجاد مي شود كه اين امر مي تواند به امنيت تبادل اطلاعات داخلي در سازمان ها كمك به سزايي نمايد.

یهنی هکر نمیتونه به سیستم نفوذ کنه ؟

من معذرت میخوام….کجای این ipsec برقراره؟؟؟

اینیکه شما نوشتین که IPsec نیس که…ipsec زمانی فعال میشه که سرویس ipsec رو از خود Local Security Policy یا از گروپ پالسی دومین ست کرده باشین.تازه اون وقته که بین دوتا کامپیوتر یا یه subnet یا dns server یا یه gatway یه پروتکل Secure ایجاد میشه که قابل پینگ یا شنود نیست.

اینی که شما عرض کردین فقط تو فایروال تعریف میکنن که برای چه رنج آیپی آدرس هایی قراره ipsec ایجاد بشه که فایروال هم سطح امنیتی رو بعد از ست کردن ipsed روی اون رنج ایجاد کنه.

سلام دوست عزیز

معمول ترین روش ابتدایی رمزنگاری بدون استفاده از نرم افزارهای رمزنگار، استفاده از ipsec هستش که مراحل آن در شکل های فوق توضیح داده شده است.

اون چیزی که شما می گویید واسه کامپیوترهایی هستش که عضو domain هستند و ipsec از طریق policy های domain تعریف می شه.

موفق باشی

جناب واعظی معمولی ترین که عرض کردین آخه این که نشد جواب…

وقتی این جریان ipsec بین کامپیوتر ها برقرار میشه که حالا یا از طریق دومین یا از طریق شبکه لوکال محلی این پروتکل ایجاد بشه.

تا از خود پنجره Local Security Policy سیستم ipsec رو فعال نکنی هیچ پروتکل امنیتی ایجاد نمیشه.

اینکار هیچ پروتکل امنیتی رو ایجاد نمیکنه.هر کسی راحت میتونه وارد شبکه بشه پینگ هر سیستمی رو داشته باشه.راحت هم میشه شنود کرد…

شما اصن خفن ترین نوع الگوریتم رو تو فایروال تو یه رنج در نظر بگیر آخر الگوریتمش هم AES-CBC 256

مثلا تو فایروال ویندوز تعریف کن آقا IP های :

192.168.137.1 تا 192.168.137.100 رو براش ipsec به همین روش تعریف کن.

خوب یه کاربر میاد این وسط خودش رو اضافه میکنه با ip :

192.168.137.101….

اگه قراره ipsec ایجاد بشه قطعا این آیپی 101 نباید بتونه پینگ رنج ست شده رو داشته باشه.ولی خوب متاسفانه به راحتی پینگ بقیه کلاینت ها رو داره.چون هنوز پروتکل امنیتی ipsec فعال نشده.

سلام دوست عزیز

ipsec برای ایجاد رمزنگاری در تبادل اطلاعات بین کامپیوترهاست. اینکه اطلاعات شنود می شه اصلاً ربطی به رمزنگاری داده ها نداره، مهم اینه که این اطلاعات غیر قابل استفاده باشه. شما در اصل با رمزنگاری، از شنود اطلاعات جلوگیری نمی کنید، چون همونطور که از اسم آن معلومه، فقط رمزنگاری می کنه.

برای اینکه شما متوجه شوید که پس از انجام اعمال فوق، رمزنگاری داده ها انجام می شود یا خیر، کافیه که اطلاعات را شنود کرده و ببنید که داده ها با رشته هایی غیر قابل مفهوم از طریق شبکه دارند منتقل می شوند.

رمزنگاری با جلوگیری از شنود خیلی متفاوته. خواهش می کنم این دو مسئله را با هم اشتباه نگیرید.

مهدی جان من یه چیو متوجه نشدم.

ببین مثلا من همونطور که گفتم میام یه رنجی رو به قول خودت رمزنگاری میکنم…

کسی که حالا یه نفر غریبه میاد حالا یا بوسیله وایراس یا اینکه بوسیله کابل شبکه خودش رو تو شبکه جا میکنه و ip رو هم ست میکنه.قطعا نباید بتونه از منابطع شبکه استفاده کنه.

در حالیکه راحت میتونه share شبکه رو در بیاره.

سلام

برای ویندوز ویستا چی من هر چی گشتم پیدا نکردم

برید به قسمت advanced فایروال ویندوز….

سلام

من مسیرش رو رفتم ولی با سون خیلی فرق میکنه

یکی نیست جواب بده

سلام دوست عزیز

راستشو بخواین من تا حالا با ویندوز ویستا اصلاً کار نکردم و نمیدونم که تنظیمات ipsec در این ویندوز به چه طریقی انجام می شه.

سلام دوست عزیز

ما توی رمزنگاری اطلاعات، چیزی به عنوان اینکه یه رنج ip رمزنگاری بشه یا نه، اصلاً نداریم. ÷س از اعمال تنظیمات رمزنگاری، همه اطلاعات رمزنگاری می شود و این رنجی که شما مدام به آن اشاره می کنید، برای من خیلی نامفهومه.

اینکه شما رمزنگاری انجام دادید، مهم اینه که اطلاعات شما در حال انتقال باز هم تأکید می کنم که فقط در حال انتقال (در صورت تنظیم ipsec) غیر قابل فهم باشه. یعنی اطلاعات شنود می شود ولی شنودکننده نمی تواند به مضامین اطلاعات پی ببرد و با اطلاعات بسیار بسیار زیادی که خیلی نامفهوم هستند مواجه می شه.

اینکه که نفوذگر می تونه اطلاعاتی را shsre کنه و یا غیر آن، هم ربطی به رمزنگاری نداره. شما در این مواقع باید راه های جلوگیری از نفوذ به سیستم را بررسی و مسدود نمایید.

توصیه می کنم در مورد رمزنگاری اطلاعات، بیشتر مطالعه فرمایید. بنده هم در خصوص امنیت اطلاعات، در صدد هستم تا دوره هایی را به صورت رایگان برگزار کنم ولی هنوز جای مناسبی را پیدا نکردم.