15 پرسش و پاسخ درباره بدافزار جدید و پیشرفته Flame

در این مطلب سعی داریم تا نگاهی به بدافزار جدید و بسیار پیشرفته Flame داشته باشیم . البته با استفاده از روش پرسش و پاسخ . با گویا آی تی همراه باشید ………

1- اصل ماجرا چیست ؟

به تازگی بدافزار جدیدی به نام Flame توسط شرکت امنیتی کسپرسکی کشف شده است ( نام های دیگری مانند Flamer و Flamy نیز برای این بدافزار در نظر گرفته شده است ) . طبق اظهارات متخصصان این شرکت ، بدافزار مذکور از سال 2010 تا کنون فعال بوده است .

2- دلیل نامگذاری این بدافزار به نام Flame چیست ؟

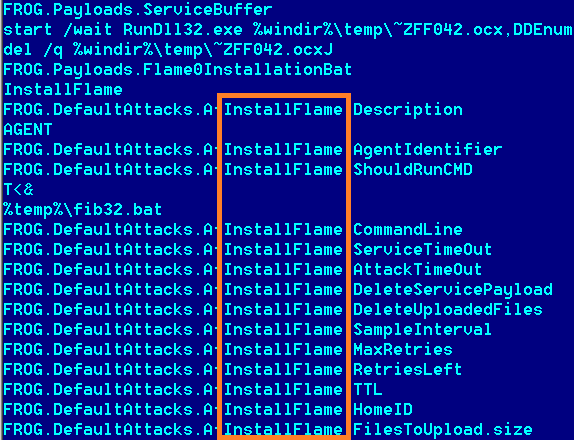

مانند بیشتر بدافزارها ، شرکت کشف کننده از نامی استفاده میکند که به صورت خاص در کدهای بدافزار یافت میشود . به عنوان مثال اگر به تصویر زیر نگاه کنید ، میبینید که نام Flame در بیشتر قسمت های این بدافزار به چشم میخورد .

3- این بدافزار چه زمانی ساخته شده است ؟

زمان ساخت این بدافزار دقیقا مشخص نیست . سازندگان Flame برای منحرف کردن متخصصان امنیتی درباره زمان ساخت این بدافزار ، فایل های اصلی آن را با تاریخ های غیر واقعی مانند سال های 1992 ، 1994 و 1995 ساخته اند و کاملا مشخص است که این تاریخ واقعی نیست . متخصصان معتقدند که این بدافزار نمیتواند تا قبل از سال 2010 ساخته شده باشد و هرچه هست مربوط به سال 2010 و بعد از آن میشود .

اما مسئله نگران کننده این است که Flame تحت توسعه فعال قرار دارد و این بدان معناست که به مرور زمان به قابلیت های بیشتری مجهز خواهد شد . توسعه دهندگان Flame به صورت مداوم در حال تغییر دادن ماژول های این بدافزار هستند . البته هنوز هم از همان معماری و نام فایل ها برای بدافزار خود استفاده میکنند . تعدادی از ماژول های این بدافزار در طی سال های 2011 و 2012 تغییراتی داشته اند .

4- این بدافزار در چه دسته بندی قرار میگیرد ؟

میدانید که هر بدافزاری معمولا در یکی از دسته های ویروس ، کرم ، تروجان ، روت کیت ، درب پشتی و موارد دیگر قرار میگیرد . اما این مسئله در مورد Flame کمی متفاوت است .

Flame مثل یک backdoor ( درب پشتی ) است . چون این قابلیت را دارد تا یک دسترسی از راه دور به سیستم آلوده شده ایجاد کند .

همچنین مانند یک تروجان نیز میباشد . چون مشغول جمع آوری اطلاعات بوده و سپس آنها را به مقاصد خاصی ارسال میکند .

قابلیت هایی مانند یک کرم را نیز دارد میباشد . چون میتواند خود در سایر دستگاه های ( مثل درایوهای قابل حمل ) کپی کرده و همچنین از طریق شبکه های محلی ( LAN ) نیز به روند تکثیر خود ادامه دهد .

5- Flame چه اهدافی دارد ؟

آنچه که مشخص است ، این است که Flame به دنبال اطلاعات است و سعی در جمع آوری آنها دارد . تا جایی که پروفسور ” آلن وودوارد ” از اساتید کامپیوتر دانشگاه Surrey به طعنه میگوید که Flame مانند جاروبرقی صنعتی برای جمع آوری اطلاعات است .

6- منطقه هدف Flame کجاست ؟

میتوان گفت که این بدافزار منطقه خاورمیانه را به عنوان هدف خود انتخاب کرده است . کشورهایی نظیر ایران ، اسرائیل ، فلسطین ، سوریه ، لبنان ، عربستان سعودی و چند کشور دیگر را میتوان به عنوان کشورهای هدف Flame نام برد . همانطور که در تصویر زیر مشاهده میکنید ، این بدافزار تا کنون بیشترین تاثیر را روی کشور ما داشته است .

7- این بدافزار توسط چه کسانی نوشته شده است ؟

در حال حاضر تنها سه گروه را میتوان به عنوان نویسندگان بدافزار و ابزارهای هک نام برد . هکتیویست ها ، سارقان آنلاین و گروه هایی با پشتیبانی دولت ها .

* هکتیویست ها : این بدافزار را نمیتوان جزو ابزارهای هک نسبتا ساده ای که توسط هکتویست ها استفاده میشود قرار داد . پس کار هکتویست ها نیست .

* سارقان آنلاین : Flame به منظور سرقت حساب های بانکی کاربران نیز طراحی نشده است . با این حساب کار سارقان آنلاین نیز نمیتواند باشد .

* گروه هایی با پشتیبانی دولت ها : کاملا مشخص است که گروه هایی که توسط دولت ها حمایت میشوند از بودجه و امکانات کامل برخودار میباشند . همچنین افراد اینگونه گروه ها از متخصصان حوزه امنیت کامپیوتر و اینترنت بوده و بسیار حرفه ای هستند . گفتیم که Flame کار هکتیویست ها و سارقان آنلاین نیست . پس با نگاهی به قدرت این بدافزار و پیچیدگی آن میتوان به احتمال قریب به یقین گفت که این بدافزار با پشتیبانی دولت ها بوجود آمده است و کار گروه های معمولی هکرها نیست .

8- استاکس نت ، دوکو و یا Flame ؛ کدام یک قدرتمندتر هستند ؟

ادعا میشود که این بدافزار از استاکس نت و دوکو نیز پیشرفته تر است . Flame حجمی بیش 20 برابر استاکس نت دارد . Flame حدود 20 مگابایت و استاکس نت 500 کیلوبایت حجم دارند . البته حجم اصلی این بدافزار حدود 6 مگابایت است و ماژول هایی که به آن اضافه میشوند ، حجم Flame را تا 20 مگابایت میرسانند .

بیشتر این ماژول ها مسئول کنترل بخشی هایی نظیر ترافیک SSL ، اتصالات SSH ، بررسی ترددهای شبکه ، حمله ، رهگیری ارتباطات و … میباشند .

9- اهداف Flame را چه کسانی یا سازمان هایی تشکیل میدهند ؟

اهداف Flame از افراد گرفته تا کسب و کارها ، مراکز آکادمیک و سیستم های دولتی متغییر است . تا کنون بیش از 600 هدف مشخص توسط این بدافزار آلوده شده اند .

10- آیا انواع دیگری از Flame وجود دارند ؟

بر پایه ی اطلاعات بخش ” امنیت شبکه کسپرسکی ” میتوان گفت که انواع دیگری از این بدافزار نیز وجود دارند . با سایزها و محتوای متفاوت . چون این بدافزار چند سال در حال توسعه بوده است و به همین منظور انتظار میرود که نسخه های دیگری نیز از این بدافزار وجود داشته باشند .

11- روش های آلوده سازی به چه شکل است ؟

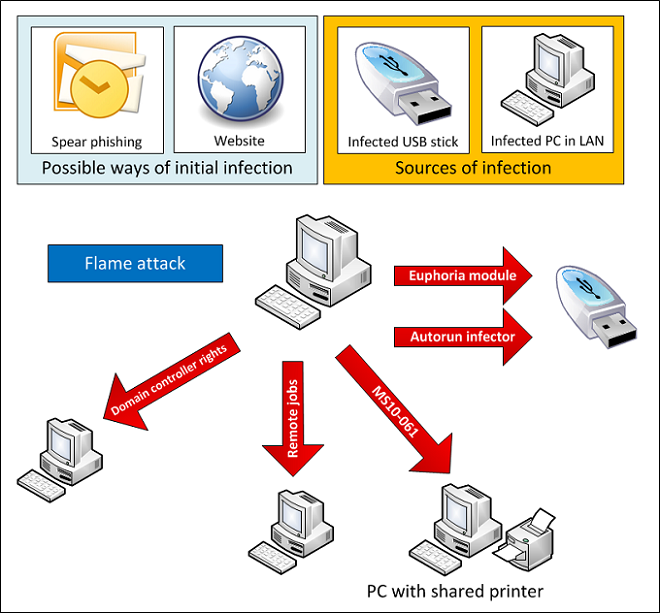

Flame میتواند از طریق دو ماژول به نام های ” Autorun infector ” و ” Euphoria ” اقدام به آلوده سازی یو.اس.بی درایوها کند .

روش Autorun را که بیشتر کاربران میشناسند و از همان فایل معروف Autorun.inf استفاده میشود . البته با این تفاوت که در این روش از فایل دیگری به نام ” shell32.dll ” استفاده شده است . نکته اصلی اینجاست که این روش تا کنون فقط در استاکس نت استفاده شده و در بدافزار دیگری مشاهده نشده است .

اما در روش Euphoria از یک فولدر که حاوی فایل های مورد نیاز Flame و یک فایل با پسوند LNK است ، استفاده میشود . در نهایت کاربر پس از باز کردن این فولدر آلوده خواهد شد .

البته روش های آلوده سازی Flame به همین جا ختم نمیشود .Flame قابلیت آلوده سازی از طریق شبکه های محلی را نیز دارد . یعنی سایر کامپیوترهای موجود در یک شبکه نیز مستعد آلوده شدن به این بدافزار میباشند .

راه های احتمالی آلوده سازی دیگری نیز در بلاگ Securelist عنوان شده است که میتوان به روش هایی مانند فیشینگ و آلوده سازی توسط وبسایت های مخرب نیز اشاره کرد . در تصویر زیر میتوانید روش های آلوده سازی دستگاه ها توسط Flame را مشاهده کنید .

12- نقش آسیب پذیری های ویندوز در این میان چیست ؟

مسلما هر بدافزاری که قصد نفوذ به یک سیستم رایانه ای را داشته باشد ، باید از حفره های موجود در قسمت نرم افزاری آن سیستم بهره جسته و عملیات را پایه ریزی کند . اگر سیستم عامل هدف نیز ویندوز شرکت مایکروسافت باشد ، اوضاع بدتر خواهد شد . چون همگی با نقاط ضعف و حفره های ویندوز آشنایی داریم و اگر از کاربران گویا آی تی باشید ، حتما مطالب ماهانه ی ما در مورد بروز رسانی های ارائه شده توسط مایکروسافت را خوانده اید .

کارشناسان کسپرسکی احتمال میدهند کهFlame نیز از یکی از آسیب پذیری های ویندوز با نام MS 10-033 استفاده کرده و سیستم را آلوده میکند . گرچه هنوز در این زمینه اطمینان ندارند .

13- پس از آلوده سازی چه اتفاقاتی رخ خواهد داد ؟

پس از اینکه سیستم مورد نظر آلوده شد ، مواردی از جمله ثبت ترددهای شبکه ، تصویر برداری از صفحه نمایش ، ضبط مکالمات صوتی ، ثبت کلیدهای فشرده شده ی کیبرد و … انجام میشود . تمام اطلاعات از طریق یک لینک به ” سرور دستور و کنترل ” این بدافزار در اختیار سازندگان Flame قرار خواهد گرفت .

سپس سازندگان این بدافزار میتوانند ماژول های مورد نظر خود را آپلود کرده تا به قابلیت Flame اضافه کنند . تا کنون حدود 20 ماژول کشف شده است و تحقیقات برای یافتن ماژول های دیگر ادامه دارد .

14- قابلیت های جدیدی که Flame در مقایسه با سایر بدافزارها دارد چیست ؟

ضبط مکالمات صوتی با استفاده از میکروفون داخلی دستگاه های آلوده تقریبا از قابلیت های جدیدی است که توسط این بدافزار پیاده سازی شده است . البته بدافزارهای دیگری نیز وجود داشته اند که امکان ضبط صدا را پیاده سازی کنند ، اما نکته قابل توجه در مورد Flame این است که راه های متفاوتی برای سرقت اینگونه اطلاعات دارد . همچنین استفاده از بلوتوث نیز از قابلیت های جدید این بدافزار به شمار میرود .

* توضیحاتی در مورد قسمت ضبط صدا : در صورتی که Flame بتواند یک میکروفون متصل به دستگاه آلوده ( و یا میکروفن داخلی ) پیدا کند ، شروع به ضبط صداهای اطراف خواهد کرد . سپس با استفاده از یک Library متن باز ، اطلاعات را فشرده سازی کرده و به سرورهای C&C ارسال میکند ( منظور از سرور C&C همان سرورهای Command and Control میباشد که به صورت اختصاری بیان شده است ) .

* توضیحاتی در مورد قسمت تهیه اسکرین شات : این بدافزار قابلیت تهیه تصاویر از صفحه نمایش را نیز دارد . البته Flame بیشتر از برنامه هایی نظیر پیام رسان های فوری ( Instant Messenger ) اسکرین شات تهیه میکند . در نهایت نیز این تصویر به صورت فشرده شده برای سازندگان خود ارسال خواهد کرد .

15– آیا Flame نیز مانند ” استاکس نت ” و ” دوکو ” دارای تایمر داخلی به منظور نابود سازی خود میباشد ؟

تایمرهای داخلی زیادی در Flame وجود دارند . این تایمرها عملیاتی نظیر اتصال موفقیت آمیز به سرورهای C&C ، سرقت اطلاعات ، تعداد حملات موفق و … را کنترل میکنند . اما هیچ کدام از این تایمرها نقش انتحاری نداشته و باعث نابود سازی Flame نخواهند داشت . در عوض سازندگان Flame این امکان را خواهند داشت تا با ارسال ماژولی به نام ” browse32 ” اقدام به حذف بدافزار به گونه ای که کوچکترین ردپایی را از خود به جا نگذارد ، کنند .

منابع 1 – 2

خیلی خیلی خیلییییییییییییییییی ممنونن خیلی بدردم خورد

تا قبل از خواندن این پست فکر نمی کردم flame اینقدر خطرناک باشه!

به هرحال اگر این حملات دولتی باشد، به راحتی می توانند با شرکت هایی مثل ماکروسافت و گوگل هم منتقل بشوند.

یعنی اگر دولتی (ایالات متحده) تصمیم به حمله بگیره بیشک از تمام ابزارش استفاده می کنه. البته به صورت کاملا قانونی!

فک کنم برنامه نویسای این بدافزار، افراد مایه داری باشن.

چون برای ذخیره اطلاعات کاربران آلوده شده ، به سرورهای قدرتمندی نیاز است.

یا اگر هم مایه دار نباشن، مطمئناً یک دولتی پشت این قضیه باید باشه.

این کار هم از دست هیچ کشوری، جز چند تا کشور متجاوز بر نمیاد. و اهدافش هم که معلومه – سیاسی !

اصلاً فکر نمی کردم این قدر وحشتناک هست

مرسیی

همه اینا درست!!

ولی چه جوری میشه ازش در امان موند؟ چه آنتی ویروسی میشناسدش؟؟

همه شرکت های امنیتی مدعی شدن که با ارائه آپدیت ها جدید ، قابلیت شناسایی flame رو به آنتی ویروس ها و سایر برنامه های امنیتیشون اضافه کردن ( که خدا کنه همینطوری باشه ) . ضمن اینکه آپدیت جدید ویندوز رو هم باید نصب کنید .

بیش از 10 سال پیش کامپیوتر من یک بد افزار به نام flame گرفت که یادمه تمام آهنگهای mp3 که داشتم بعد از گرفتن این بد افزار پاک شد. از یکی از دوستام Norton گرفتم ولی کمکی نکرد در هر پوشه از کامپیوترم یک فایل با یک پوشه بود که فایل اسم flame داشت و پوشه اسم download آخر مجبور شدم هارد کامپیوترم را فرمت کنم

سلام .

مطمئنا اون بدافزاری که شما گرفتید ، این Flame نبوده و تشابه اسمیه .

ولی اینطور بدافزارها که اهدافشون بیشتر جاسوسیه و مربوط به مسائل سیاسی میشن ، خیلی بی سر و صدا کار میکنن تا کسی متوجه حضورشون داخل سیستم ها نشه .

موفق باشید ……..

کسپراسکای اعلام کرده یک سال طول می کشه تا به طور کامل ماهیت این ویروس رو پیدا کنیم !!

کل خبر بیشتر به ترسوندن کسی که از کامپیوتر سر در نمیاره نیست؟ استکس نت با تغییر پریود کنترم سانتریفوژ ها خرابکاری ایجاد کرد که کار بسیار آسونی هست دست بردن در تایمینگ یک برنامه. این یکی جز همین تصویر مخدوش فاقد اطلاعات دقیق هیچ چیز دیگه ای جز حرفهای کلی برای ترسوندن گفته نشده. مثلا او دیتای دزدیده شده رو بالاخره به کجا قراره بفرسته؟ شما هم که چیز خاصی نگفتی که نه؟

سلام .

این مطلب از بلاگ شرکت کسپرسکی گرفته شده و در این بلاگ هم متخصصان این شرکت مطلب مینویسند . حالا نمیدونم شما چطوری میگید این مطلب فاقد اطلاعات هست ؟؟؟!!! در صورتی که در این مطلب به اکثریت قسمت های Flame اشاره شده .

شما میگید دست بردن در تایمینگ یه برنامه کار ساده ایه ؟ ممکنه برای برنامه های عادی کار ساده ای باشه ولی برای برنامه هایی که دارن زیر ساخت های یکی از حساس ترین صنایع یه کشور رو مدیریت میکنن و با تعداد زیادی پروتکتورهای امنیتی حفاظت میشن اینطور نیست .

نیازی نیست بترسید و در این مطلب هم حقایقی در مورد Flame گفته شده . حالا ممکنه به نظر بعضی ها ترسناک بیاد . ولی چیزی هست که واقعا اتفاق افتاده .

در مورد دیتاهای دزدیده شده هم توضیح داده شده داخل مطلب . این دیتاها به سرورهای C&C ارسال میشن و بدست سازندگان Flame میرسن .

موفق باشید ……

اون برنامه ای که ایرانی ها برای حذفش درست کردن نصب کنید

سلام دوستان

آیا رایانه های شخصی هم هدف این بدافزار هستند؟

چگونه باید آن را از بین برد؟

سلام .

بله ، کامپیوتر شخصی شما هم میتونه هدف این بدافزار قرار بگیره ( و یا شایدم قرار گرفته باشه تا حالا ) .

بهتر این آپدیت های ویندوز رو نصب کنید . آنتی ویروس رو هم آپدیت کنید . از ابزار شرکت بیت دیفندر رو هم نصب کنید و باهاش سیستم رو اسکن کنید ( این مطلب رو بخونید ) .

موفق باشید …….

و البته میتوانید خود را به دامان امن لینوکس بسپارید:) هیچ یک از ابزارهای که برای نابودی Flame منتشر شده کارای که سازندگان آن میگویند ندارد بیشتر یک سرپوش برای ارام کردن اوضاع است 🙂

سلام .

بله ، لینوکس به خاطر ساختاری که داره امنیت مناسبی رو فراهم میکنه . البته به دلیل اینکه زیاد مورد استفاده کاربران نیست هم میتونه یکی از دلایلی باشه که ضعف هاش زیاد شناخته نمیشن . چون هکرها وقتشون رو روی سیستم عامل های پرکاربری مثل ویندوز میزارن تا لینوکس .

شما مدرکی برای این مورد دارید که نرم افزارهای امنیتی نمیتونن Flame رو نابود کنن ؟ اگه دارید ممنون میشم که از بنده و سایر کاربران سایت دریغ نکنید .

موفق و سربلند باشید ……..

از همون روشهای قدیمی استفاده میکنه برای انتشار آتوران و لینک دادن

جلوگیری ازش خیلی راحته اما چون مسئولان اینقدر بی خیالن که… شبیه داداش من یه فلش بهم داد پر بود از ویروس آتوران

از کامپیوترم هیچی پاک نکنه، برای ارسال اطلاعات هم از مواقع بیکاری اینترنت استفاده کنه و مزاحم ترافیک اینترنتم نشه، هر چی دوست داره دانلود کنه نوش جونشون برن حالشو ببرن.

ممنون از مطلب وحشتناکتون و آگاه کردنتون.

شما برو تو سایت لرد.یکم که تو سایت بگردی نرم افزار ایرانی مخصوص پاک کردن این بچه ننه رو پیدا میکنی